5 приложений для работы с одноразовым кодом и двухфакторной аутентификации Зачем нужна двухфакторка обычному пользователю, и как обойтись без Google Authenticator?

Что такое двухфакторная аутентификация

Термин «двухфакторная аутентификация» (2FA) звучит так внушительно, что многих отпугивает. Кажется, что это что-то сложное, непонятное и, по большому счету, не нужное. Между тем, практически каждый пользователь регулярно с ней сталкивается, а по мере цифровизации быта она становится просто необходимой.

Двухфакторная аутентификация отличается от обычной… Стоп, а что такое «обычная»?

Чтобы воспользоваться любым авторизованным сервисом… Стоп, а что такое «авторизованным»?

Каких факторов два?

Начнем с начала – существенная часть сетевых (и не только, но ограничимся пока ими) сервисов персонализированы. Если вы заходите на главную страницу Яндекса со свежеустановленного браузера или через специальный анонимайзер, то увидите мешанину новостей и рекламы. Если у вас есть яндекс-аккаунт, и вы залогинены – страница будет персональной (сервис покажет новую почту в вашем ящике, погоду в вашем населенном пункте, рекламу, основанную на ваших покупках в Маркете, новости, притянутые к вашим интересам). Это авторизация пользователя, и почти все сайты, платформы и сервисы будут навязчиво предлагать вам ее совершить.

Обычная авторизация – это пара логин-пароль. Ее можно назвать «однофакторной», потому что для идентификации пользователя используются данные одного типа – набор знаков в поле формы авторизации. Любой, кто располагает этими данными, будет принят сервисом за вас, получив все персонализованные возможности. Для множества некритичных сервисов пароля вполне достаточно, но, когда речь идет о чем-то важном, например, о деньгах, метод оказывается слишком уязвимым.

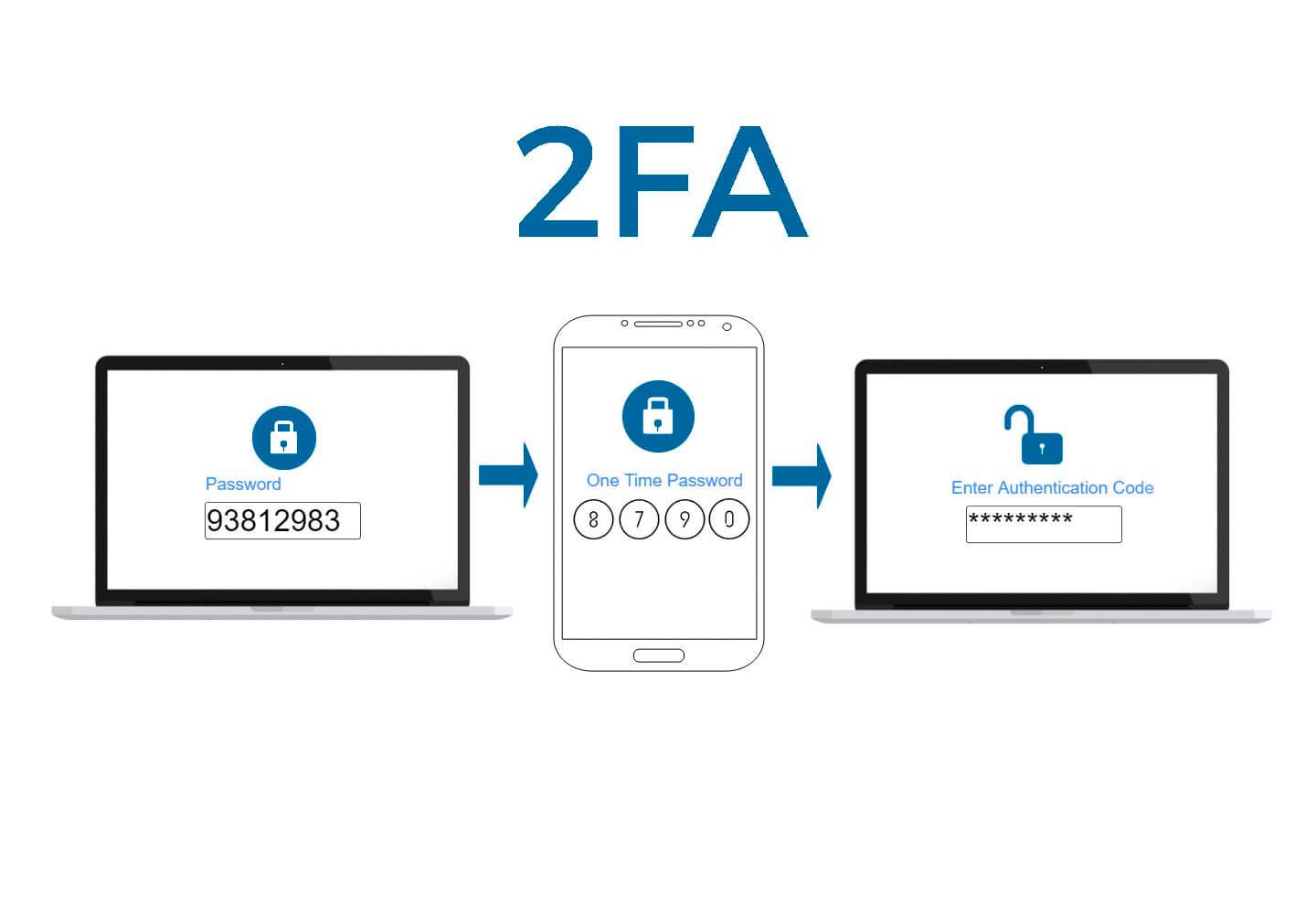

Чаще всего с двухфакторной аутентификацией пользователь сталкивается в онлайн-банкинге. В простейшем случае – после ввода логина-пароля приходит СМС с кодом. То есть, запрашиваются данные двух разных типов, что сильно повышает защищенность системы. Злоумышленнику, который захочет выдать себя за вас, нужно не только знать пару логин-пароль, но и иметь доступ к физическому устройству – телефону с определенным номером. Есть и другие варианты: код по почте, специальный USB-ключ, биометрические данные, но принцип общий – нужно дважды подтвердить тот факт, что вы – это вы, причем при помощи двух «ключей», одним из которых вы владеете, а другой держите в памяти.

Это и есть те два фактора, которые составляют «двухфакторку».

Зачем такие сложности?

Двухфакторная аутентификация отчасти нивелирует «парадокс пароля», который состоит в следующем – чтобы идентификация была надежной, нужен сложный немнемонический (то есть, не завязанный на легко вычисляемые основы, вроде имени детей или даты рождения) пароль. Причем использовать один пароль для разных сервисов тоже небезопасно. Но как запомнить несколько десятков комбинаций вида «brg36GT’WW@#$»? Никак. Отсюда пароли на бумажках, приклеенные стикерами к мониторам, или хранящиеся в текстовом файле на рабочем столе. И даже если пользователь – супергерой «Человек-флешка», способный запомнить сотню произвольных символьных комбинаций, это не панацея – пароль может быть перехвачен вирусом-кейлоггером или получен методом фишинга.

В общем, для серьезных сервисов двухфакторная авторизация обязательна именно потому, что паролей недостаточно.

Программы OTP для работы с одноразовым кодом

Отправление индивидуального кода на почту – слабый метод двухфакторки, потому что доступ к почте также осуществляется через логин-пароль. Если у вас угнали пароль от основного сервиса, то высока вероятность, что от почты угнали тоже. СМС – заметно надежнее, потому что требует отдельного физического устройства, однако этот метод используется скорее по причине распространенности мобильных телефонов, а не из-за его надежности. SMS можно перехватывать по дороге, SMS можно обойти дублированием сим-карты, если на телефоне троян, то он сможет читать все SMS. SMS можно подсмотреть, если у вас включен показ уведомлений на экране блокировки, можно извлечь SIM-карту из смартфона, установить в другой смартфон и принять SMS с паролем, SMS с паролем может быть перехвачена через фундаментальную уязвимость в протоколе SS7, по которому эти SMS передаются.

Самый удобный и безопасный способ двухфакторной аутентификации – OTP приложение (One-time Passcode). Работают они просто (для пользователя):

— на смартфон устанавливается приложение для двухфакторной аутентификации;

— в настройках безопасности сервиса, который поддерживает 2FA, выбирается двухфакторная аутентификация с помощью приложения;

— сервис генерирует QR-код;

— код сканируется приложением, и оно начинает каждые 30 секунд создавать новый одноразовый код;

— этот код вводится в поле запроса.

Коды создаются на основе ключа, который известен только вам и серверу, а также текущего времени, округленного до 30 секунд. Поскольку обе составляющие одинаковы и у вас, и у сервиса, коды генерируются синхронно. Этот алгоритм называется OATH TOTP (Time-based One-time Password), и в подавляющем большинстве случаев используется именно он.

Наиболее известное и популярное OTP-приложение – Google Authenticator. Оно работает с помощью Time-based One-time Password Algorithm (TOTP) и HMAC-based One-time Password Algorithm (HOTP) от Google LLC.

Authenticator представляет 6- или 8-значный одноразовый цифровой пароль, который пользователь должен ввести кроме логина-пароля, чтобы войти в службы Google или других сервисов. Он может генерировать коды для сторонних приложений, таких, как менеджеры паролей, услуги хостинга файлов, социальные сети и множество других. При этом генерация новых кодов возможна без подключения к сети.

Фирменное приложение Google Authenticator от поискового гиганта пользуется невероятной популярностью среди пользователей — софт бесплатный, простой и понятный, юзерфрендли для начинающих и так далее.

Однако в условиях, когда лояльность сервисов под юрисдикцией США к российским пользователям под вопросом, стоит обратить внимание на программы-конкуренты. Тем более, что многие из них дают больше функций, лучше защищены или просто обладают более удобным интерфейсом.

ТОП-5 OTP-приложений для работы с одноразовым кодом: альтернативы Google Authenticator

1. Яндекс.Ключ

Яндекс десятилетиями копирует сервисы Google, и Authenticator – не исключение. Приложение от «Яндекса» позволяет получать токены для доступа ко всем популярным сервисам, они добавляются как по QR-коду, так и в ручном режиме. Больше всего функционала получат пользователи, включенные в экосистему – например, есть функция создания одноразовых паролей для входа в почту или другой сервис «Яндекса». Впрочем, это не обязательно, даже без аккаунта можно пользоваться приложением с той же легкостью, как и Google Authenticator.

Есть дополнительные «плюшки»: сам «Яндекс.Ключ» тоже можно защитить через PIN-код или отпечаток пальца. В облаке «Яндекса» можно создать резервную копию токенов, защищенную паролем, и восстановить ее на любом из используемых устройств. Точно так же можно будет перенести токены на новое устройство.

2. Microsoft Authenticator

Имеет те же риски отказа в сервисе, что и Google, но не упомянуть его было бы неправильно из-за тотальной распространенности экосистемы Microsoft, на которую он плотно завязан. Прежде всего, Microsoft Authenticator упрощает вход в аккаунты Microsoft. В этом случае после ввода пароля достаточно будет нажать в приложении кнопку подтверждения входа – и все, можно даже не вводить одноразовый код.

В остальном Microsoft Authenticator минималистичнее, но заметно функциональнее, чем Google Authenticator. Например, каждый из токенов можно настроить так, чтобы при запуске приложения код был скрыт.

3. LastPass Authenticator

Приложение от создателей популярного облачного менеджера паролей LastPass, поэтому позволяет пользователю подключить профиль к его облаку. Это дает возможность восстановить всю информацию на новом устройстве или при потере текущего. В остальном набор функций самый базовый: добавлять сервисы, использовать токены для авторизации и сохранять в облако.

4. Authy

Одно из самых широкофункциональных приложений для двухфакторной аутентификации, основным достоинством которого является то, что все токены хранятся в облаке. В облаке токены зашифрованы ключом, который создается на основе заданного пользователем пароля. Можно установить ПИН-код на вход в приложение или защитить его отпечатком пальца, что создает еще один уровень защиты.

Поддерживаемые платформы: Android, iOS, Windows, macOS, Chrome, это довольно редкая мультиплатформенность. Большинство приложений работают только на Android и iOS.

К условным минусам можно отнести требование номера телефона при регистрации.

5. FreeOTP

Приложение, созданное известным Linux-разработчиком Red Hat. Преимуществами его являются открытый код и самый маленький размер – версия для iOS занимает всего 750 Кбайт. (Google Authenticator – почти 14 Мбайт, Authy – 44 Мбайта). Кроме этого, FreeOTP позволяет максимально гибко конфигурировать токены вручную и вообще радует линуксоидов, который обожают все настраивать сами. Впрочем, простое создание токена с помощью сканирования QR-кода тоже поддерживается.

Вывод

Несмотря на многочисленные попытки заменить пароли более надежными идентификаторами, полностью избавимся от них мы явно не скоро. В современном мире даже сложные и уникальные пароли перестали быть достаточной мерой защиты аккаунтов в сети, потому что основной проблемой становится среда их передачи. Двухфакторную аутентификацию можно считать одним из самых удобных механизмов – не панацея, но достаточно надежный барьер, серьезно усложняющий злоумышленникам доступ к данным и в какой-то степени нивелирующий недостатки классической парольной защиты.

К преимуществам двухфакторной аутентификации можно отнести способность защитить информацию, как от внутренних угроз, так и от внешних вторжений. Правда, приходится смириться с необходимостью использования дополнительных программно-аппаратных комплексов, устройств хранения и считывания данных.

В настоящий момент статистика взломов систем, применяющих двухфакторную аутентификацию, отсутствует или ничтожна.

Использованные источники: