DDoS – оружие сетевого терроризма Что представляет собой одна из самых разрушительных технологий атаки на сайты

DDoS – аббревиатура Distributed Denial of Service. Распределенная атака «отказ в обслуживании». Это подавление веб-ресурса или сервера трафиком, чтобы они не имели возможности обрабатывать пользовательские запросы. Есть похожая аббревиатура DoS, Denial of Service – это сходная технология, но DoS направлен из одной точки, а DDoS-атака более масштабна и идет из разных источников.

Атакованный веб-ресурс на время атаки становится недоступен для пользователя, из-за чего несет репутационные и финансовые потери. Кроме того, под прикрытием DDoS может вестись взлом ресурса.

Как это работает?

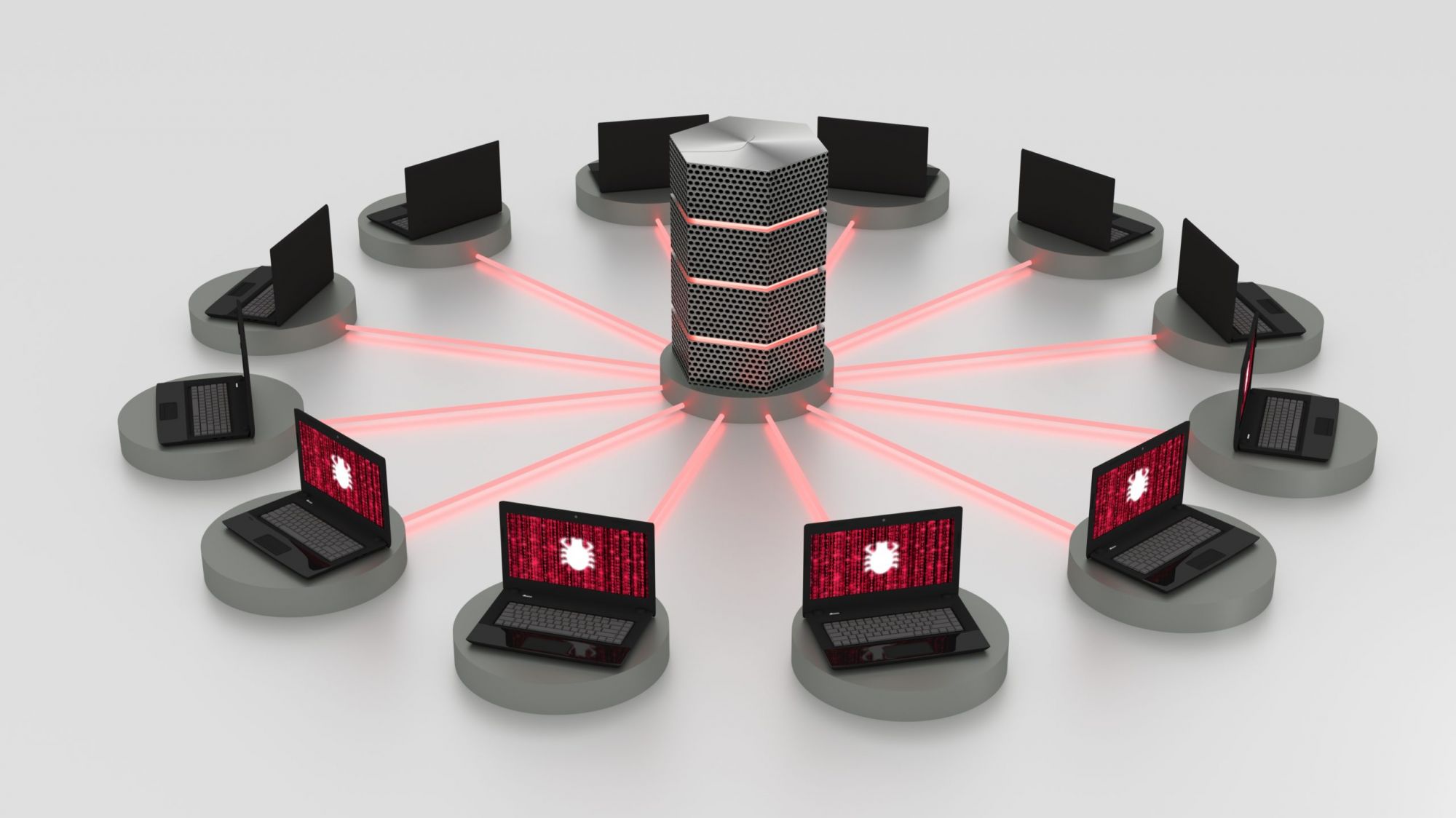

Все веб-серверы имеют свои ограничения по числу запросов, которые они могут обрабатывать одновременно, и есть предел для пропускной способности канала. Задача организатора DDoS-атаки – превысить это число. В простейшем случае это выглядит так, как будто на ваш сайт разом пришел полюбоваться весь Рунет. Добиться этого при помощи одного источника невозможно, если речь не идет о попытках завалить «хоумпейдж» на бесплатном хостинге, поэтому атакующий создает целую компьютерную сеть – «ботнет». Часто владелец входящего в ботнет компьютера не знает, что участвует в атаке, просто он заражен специальным трояном или зашел не на тот сайт в результате фишинга. Весной появилось множество ресурсов с вредоносными скриптами JavaScript, запуская которые, браузеры посетителей начинают атаки на заранее подготовленные списки ресурсов. Чаще всего это сайты с «бесплатными играми» – игры отлично маскируют деятельность других скриптов – в фоновом режиме инициируется атака с пользовательского браузера.

В последнее время большие группы пользователей устанавливают ПО для DDoS намеренно, участвуя в атаках по политическим соображениям или из коммерческого интереса.

Ботнеты могут состоять из сотен тысяч компьютеров и генерируют огромный объем трафика, способный перегрузить любую систему. Основными целями для DDoS обычно становится пропускной канал сервера, DNS-сервер, а также само интернет-соединение. Если сайт или сервер не находится под постоянным администрированием, то владелец узнает об атаке, когда ресурс уже «прилег». Однако есть предварительные признаки начинающегося DDoS-а – резкое увеличение входящего трафика в одном или ряде портов, многократно дублированные однотипные действия пользователей, причем аудитория запросов резко отличается от целевой для сайта или сервиса.

Типы атак

DDoS может происходить на разных технических уровнях. Самый распространенный – «транспортный», или «сетевой». Обычно он принимает форму «сетевого флуда» – создание огромного потока запросов на разных уровнях. Сетевые службы используют правило FIFO, согласно которому компьютер не переходит к обслуживанию второго запроса, пока не обработает первый, но при атаке количество запросов превышает ресурсы сервера, и он не может закончить работу с первым запросом. Флуд максимально насыщает полосу пропускания и блокирует каналы связи.

DDoS-атака может проходить на уровне инфраструктуры – когда перегружается не входной канал, а процессор сервера. Можно атаковать на прикладном уровне – с помощью скрипта сервер наполняется «мусорным» содержимым, лог-файлами и так далее, пока не забьется дисковое пространство. Есть атаки на уровне приложений, когда используется уязвимость ПО.

Весьма опасны DNS-атаки, направленные на уязвимости в ПО DNS-серверов. Это, например, Zero–day attack («Атака нулевого дня») и Fast Flux DNS («Быстрый поток»), DNS–Spoofing («DNS-спуфинг» – замена IP-адреса в кэше сервера). Иногда DDoS направлен на выведение из строя DNS-серверов, что приводит к отказу сразу группы ресурсов.

Но зачем все это?

На острие атаки

Причина популярности DDoS – дешевизна и легкодоступность инструментов атаки. Сейчас ПО для него доступно даже школьнику. Согласно данным Corero Network Security, более двух третей всех компаний в мире ежемесячно подвергаются атакам «отказа в доступе». Их число доходит до 10 миллионов в год и имеет постоянную тенденцию к росту.

Первые DDoS-атаки были зарегистрированы в 1999 году, когда произошла серия нападений на сайты крупных компаний (Yahoo, eBay, Amazon, CNN). В том же году было совершено нападение на веб-узлы ФБР, вследствие чего они вышли из строя на несколько недель. Уже через несколько лет предельная мощность DDoS-атак стала превышать 1 Тбит/сек, а их жертвой стала каждая шестая компания в мире. Их причиной становилась политическая позиция атакующих, вымогательство и шантаж (требование денег за прекращение атаки), недобросовестная конкуренция (заказная атака от конкурентного сервиса), а часто и просто развлечение.

С конца февраля и по сей день очень мощным по силе и продолжительности DDoS-атакам подвергаются российские интернет-ресурсы: сайты госорганов и государственных информационных систем, банков и коммерческих предприятий, игровых и развлекательных сервисов, СМИ, спортивных и общественных организаций, образовательных и медицинских учреждений. Атакам подверглись сайты Кремля, правительства РФ, Госдумы, Совета Федерации, практически всех федеральных и многих муниципальных министерств и ведомств, арбитражных судов России. Какое-то время были недоступны порталы Госуслуг и Система быстрых платежей (СБП). Самым распространенным видом DDoS-атак стал HTTP-флуд различных типов. По приблизительным оценкам в атаках с территории Украины участвует около 650 тыс. человек одновременно.

Ситуация осложнена тем, что многие популярные в России международные провайдеры сервисов защиты Anti-DDoS временно приостановили работу или ушли с рынка. Российским компаниям пришлось срочно искать новые решения, и они, разумеется, были найдены – как может убедиться каждый пользователь, сейчас Рунет функционирует более-менее стабильно.

Но как вообще можно защититься от DDoS?

Системы защиты

К сожалению, универсальных мер защиты от DDoS-атак до сих пор не существует.

Защита от DDoS-атак обычно ведется на уровне провайдеров. Чаще всего используются фильтры, устанавливаемые провайдером на интернет-каналы с большой пропускной способностью. Они проводят последовательный анализ всего трафика и выявляют подозрительную сетевую активность. Фильтры могут устанавливаться как на уровне маршрутизаторов, так и с помощью специальных аппаратных устройств.

Есть специализированные коммерческие решения – программно-аппаратные комплексы защиты. К сожалению, большинство из них иностранные – Juniper, F5, Cisco, Arbor Networks, Qrator, Selectel, CloudFlare и другие. В этом случае весь интернет-трафик, поступающий на сайт, перенаправляется на их сервера, а клиент получает только очищенный входящий трафик. Исходящий трафик идет по другим каналам, поэтому сайт остается доступен. Это дорогое, но относительно надежное решение.

Крупные компании иногда устанавливают собственные серверные решения, оснащенные автономными антиDDoS-системами.

Для крупных проектов с большим количеством пользователей или высокими требованиями к бесперебойному доступу (таким, как банки, социальные сети, госслужбы) критические сервисы используют построение распределенных систем, когда физически сервера находятся в разных Data-центрах. Это позволяет раскидывать запросы по разным узлам, если какие-то сервера «легли» под атакой.

Однако фактически мы имеем дело с классической ситуацией «борьба брони и снаряда» – возможности злоумышленников неуклонно растут, системы защиты совершенствуются, и в каждом конкретном случае побеждает тот, у кого ресурсов больше. Действительно масштабная атака может на время «положить» кого угодно, но это дорогое удовольствие, и мишенью станет не каждый сайт.

Универсального решения нет, но каждый администратор ресурса должен делать все, что может в пределах своего бюджета. Это защитит по крайней мере от «мамкиных хакеров», насмотревшихся роликов на YouTube.

Использованные источники: